Nous sommes allés rendre visite à nos étudiants en Mastère 1 Cybersécurité à Bordeaux à l’occasion de la tenue d’un des modules préférés des étudiants en cybersécurité : le Pentest !

Ils l’attendaient, ils ont été servis !

Ressentis des étudiants, objectifs pédagogiques du formateur et les grands axes du cours… On revient en quelques lignes sur l’un des modules phares de notre cursus.

Comment se déroule un cours de Pentest ?

Il est environ 14H00, l’équipe communication entre dans la salle en plein cours. Sur le tableau est écrit :

« 2222 : CVE 2018 10923 4bSSH »

« 4369/5984 : CVE 2022 24700 CouchDB 3.2.1 »

Si on n’est pas initié… On se sent vite largué !

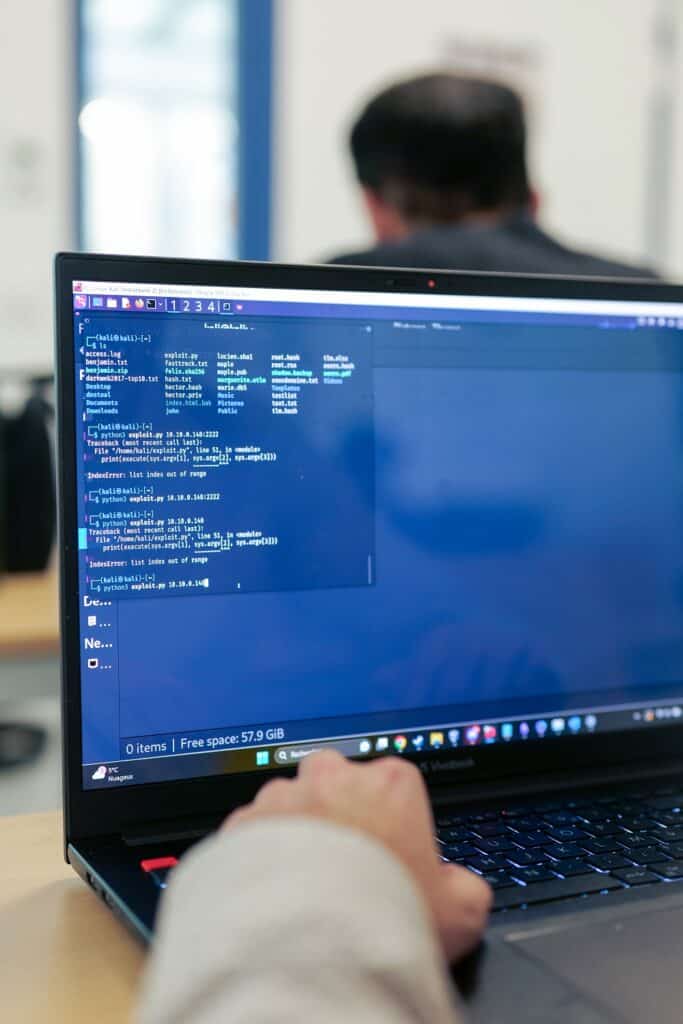

Face au tableau, un désordre organisé. Les étudiants se lèvent, vont regarder les écrans des collègues et se lancent des idées, on débat, on s’organise, on s’envoie des ressources. Le tout mené par Gilles Seban, formateur très apprécié de nos étudiants justement pour sa méthodologie portée sur un mix pratique/théorie toujours amené de façon ludique !

De plus, le cours de Pentest est résolument axé autour de la collaboration, les étudiants travaillent ensemble pour exploiter des failles, se tiennent informés si l’un d’eux arrive à trouver quelque chose d’exploitable et se partagent des ressources. Ce module est à l’image de l’écosystème de la Cybersécurité, où l’open-source est très répandue.

« Pour moi, le Pentest c’est tout sauf travailler seul »

Par ailleurs, afin de mieux comprendre le parti-pris pédagogique, nous avons posé quelques questions à Gilles Seban, intervenant à Bordeaux sur plusieurs modules autour du réseau et de la cybersécurité.

- Gilles, quels sont pour toi les grands objectifs de ce cours ?

« C’est d’abord la sensibilisation. Leur faire toucher du doigt la facilité avec laquelle on peut mettre en place une attaque. L’objectif principal n’est pas d’apporter la théorie de défense, car en une semaine c’est impossible, mais de leur donner des références côté sécurité.

Une autre chose qui est importante, c’est de leur faire réaliser un « vrai » pentest. C’est à dire un pentest professionnel, encadré avec un rapport : état des lieux, failles identifiées, score, vulnérabilité, piratage connus…etc.

Et l’objectif de ça -in fine- c’est leur faire prendre conscience qu’attaquer c’est relativement simple, à l’inverse défendre et trouver les failles, c’est très compliqué. Ça requiert du temps et de l’expérience. »

- Tu veux que les étudiants ressortent avec quelles compétences/connaissances ?

« Il y a la technique bien sûr mais une bonne partie des étudiants ont déjà de bonnes connaissances techniques. Toutefois, ce qui est vraiment important à mon sens c’est qu’ils repartent avec une manière de penser. Ça change vraiment la donne. »

- Dans ton cours, on voit que tu essaies un maximum de garder un aspect ludique. Pourquoi c’est important pour toi ?

« Parce que c’est chiant sinon ! [rires]

Mais au-delà de ça, en M1 ils ont les bases théoriques, on fait beaucoup de pratique parce que c’est ça qui les intéresse. Maintenant ils veulent voir des choses, et acquérir de l’expérience. »

- Un retour sur le travail fourni par cette promo au cours de la semaine ?

« Ce qu’il ressort déjà c’est qu’ils sont bienveillants entre eux et ça change tout !

Ils collaborent super bien et pour moi le Pentest c’est tout sauf travailler seul. Dans la sécurité informatique il faut s’appuyer sur l’intelligence collective. »

Travaux pratiques : l'état de l'art en cybersécurité.

Pendant cette semaine de cours, le programme est chargé ! En quelques jours, Gilles repasse avec les étudiants sur les outils, la théorie et la déontologie du Pentest en passant par la génération de rapports professionnels. Le tout entrecoupé de travaux pratiques en groupes : défi sur des intrusions classiques, piratage Red Team, interception, « man in middle » et autre Pentest en boite noire.

Nathan et Hugo sont tous les deux étudiants à Bordeaux en Mastère 1 Cybersécurité, on revient rapidement avec eux sur ce qu’ils retiennent de ce module Pentest.

- En quelques mots, c’est quoi le Pentest ?

Hugo : « C’est le fait de faire des tests de pénétration. D’identifier les vulnérabilités qui peuvent aboutir sur des failles dans un système. »

Nathan : « Pour moi le Pentest c’est vraiment du diagnostic, c’est un scope assez précis qui s’arrête avant la mise en place de solutions. »

- Qu’est-ce que tu as préféré ?

Nathan : « Moi c’est la partie qu’on est en train de finir là avec les CVE [Common Vulnerabilities and Exposures]. Essayer de trouver les failles présentes sur différents services ou sur des ports ouverts sur une machine. Le fait de se répartir en groupe, on profite des recherches des autres. »

Hugo : « Comme Nathan : faire des scans, trouver les CVE et les failles déjà identifiées en ligne… C’est ce qu’il y a le plus proche du terrain et c’est ce qu’il y a de plus excitant à faire. Il y a aussi tout le partie « POC » [Proof of concept] où on a découvert pas mal de types d’attaques qui existent. »

- Est-ce que ça a cassé des idées reçues que tu pouvais avoir ?

Hugo : « Moi je dirai plutôt que ça a renforcé des perceptions au contraire ! On sait que les attaquants font souvent un gros travail de préparation avant de lancer les attaques. Mais j’ai découvert beaucoup de connaissances d’ordre technique. »

Nathan : « Moi j’avais une idée reçue c’était que pour lancer des attaques, il faut forcément être bon en code, forcément comprendre toutes les notions qu’on utilise alors qu’une simple recherche sur internet et des lignes de commande et c’est parti quoi ! »

- Vous avez vu pas mal de chose au cours de la semaine, qu’est-ce que tu vas obligatoirement retenir ?

Nathan : « Personnellement c’est Gsocket (ou Global Socket) ! C’est un ensemble d’outils qui permet de créer une connexion entre deux machines qui ne sont pas forcément sur le même réseau. C’est un outil qui peut permettre de « by pass » des protections physiques ou logicielles, de se connecter à une machine distante et faire des commandes. »

Collaboration, pratique et enthousiasme… Autour de ces trois mots, on retrouve l’esprit dans lequel les étudiants ont travaillé tout au long de la semaine et dans lequel nous les accueillons dans nos campus. Maintenant, il est l’heure de retourner en alternance afin de poursuivre leur professionnalisation !

Ecole Sup De Vinci2023-11-222023-11-23FormationQuentin Faure

Ecole Sup De Vinci2023-11-222023-11-23FormationQuentin Faure

Par Quentin Faure

Chargé de communication