Le SIEM fait partie intégrante d’un SOC et sert à gérer les événements d’un SI…

Vous dites ? Ça fait beaucoup d’acronymes ?

Bon d’accord. La semaine dernière les Mastères 1 Cybersécurité à Bordeaux ont suivi le module SIEM – Métrologie des infrastructures avec Emmanuel Bailliere. Emmanuel est formateur à Sup de Vinci Bordeaux. Il est aussi consultant en Cybersécurité et chef d’entreprise. Fort de 20 dans le monde de la sécurité des systèmes d’informations, il va répondre à quelques questions.

Si vous êtes intéressés par la cybersécurité : vous êtes au bon endroit !

Qu’est-ce qu’un SIEM ? Explications avec un spécialiste.

Emmanuel, c’est quoi le concept du SIEM ?

Le SIEM (Security Information and Event Management), c’est un outil d’enregistrement et de corrélation d’événements de sécurité. La grosse difficulté, c’est que le SIEM et les puits de logs sont souvent confondus. Or, ce n’est pas que ça : un SIEM doit être en capacité d’enregistrer tous les événements venant de toutes les sources de solutions de sécurité qui permettent aux équipes de SOC, entre autres, de pouvoir faire la détection des événements et la levée de doute sur une tentative d’attaque informatique.

Pour un néophyte peux-tu expliquer comment le SIEM et le SOC s’articulent ?

Le SOC est un service, ce sont des humains qui travaillent. C’est un service qui peut être interne à une entreprise ou vendu par un prestataire externe. Ces équipes de SOC vont utiliser un SIEM pour concentrer tous les événements en lien avec la sécurité dans un outil qui va permettre aux équipes de détecter des potentielles menaces.

On va concentrer aussi bien des informations de données physiques (hardware), que de données logiques.

En fait ce qu’il se passe c’est que le SIEM va lever une alerte. Exemple : un pourcentage d’utilisation de la mémoire qui va passer d’un coup de 10% à 99%, ça peut être un indicateur d’attaque. À ce moment là, l’outil de SIEM envoie une alerte à l’équipe de SOC.

Comme je dis aux étudiants : l’outil de SIEM c’est un outil d’aide à la décision.

Les objectifs de ce module orienté cybersécurité.

C’est quoi ton objectif in fine quand tu enseignes ce cours ? Qu’est-ce que tu souhaites que les étudiants apprennent ?

La partie théorique pour le SIEM c’est relativement rapide. Pour des étudiants déjà dans un cursus en cybersécurité, c’est rien d’incroyable. C’est pour ça que je ne fais qu’une demi-journée sur cette partie, couplée au marché de la prestation de service en SIEM. Du reste, on fait beaucoup de cas pratiques parce que c’est eux qui vont faire prendre conscience aux étudiants de la difficulté.

Cette difficulté réside en grande partie dans la bonne configuration des outils, notamment dans les logs. Les étudiants touchent du doigt la difficulté de renvoyer correctement le bon log dont on a besoin. Parce que monter un « puits de log » c’est facile, par contre le mettre en musique, le rendre interprétable etc… Finalement ça, c’est très compliqué.

On va sûrement enfoncer une porte ouverte avec cette question, mais en quoi c’est un enjeu important pour les entreprises ?

Je vais répondre avec une phrase qu’on entend beaucoup dans le milieu de la cybersécurité : « la question ce n’est pas SI je vais me faire attaquer, mais QUAND je vais me faire attaquer ».

En fait, si les hackers ont envie d’entrer, ils entreront.

L’enjeu du SIEM pour les entreprises c’est de se dire « OK, quelqu’un est entré, il a déjà accédé à telle partie, mais je veux qu’il s’arrête juste à cette partie. »

De l’intelligence artificielle dans un SIEM ?

Est-ce que de l’intelligence artificielle est injectée dans les outils de SIEM ? Depuis longtemps ?

Alors oui, mais ça ne s’appelle plus un SIEM, ça s’appelle un SOAR (Security Orchestration, Automation, and Response) !

Le principe c’est qu’on rajoute de l’orchestration dans la couche « détection et récupération d’information ». Cela permet d’avoir une réponse automatisée -grâce à du Machine Learning- à une attaque.

Ce n’est pas très vieux non, les premières recherches doivent avoir 5-6 ans et la première mise réelle sur le marché doit avoir 2 ou 3 ans.

La vision d’un étudiant en Mastère 1 Cybersécurité à Bordeaux.

Tanguy, étudiant en Mastère 1 Cybersécurité.

Tanguy, quel est ton retour sur ce module ?

C’était vraiment intéressant ! Personnellement je suis en alternance chez un prestataire qui fait du SOC donc je travaille tous les jours avec un SIEM. Je pense que pour les étudiants qui travaillent dans un autre type de structure, cela a été une vraie découverte sur comment fonctionne un SIEM, comment le configurer, etc…

Qu’est ce que tu as préféré ?

Ce que j’ai préféré voir c’est les « règles personnalisées ».

En effet, cela veut dire que si on connaît un type d’attaque en particulier, on peut créer une règle qui va détecter exactement ce type d’attaque. Cela permet de se prémunir contre des attaques fréquentes et d’être prêt à certaines éventualités. Il faut quand même faire du Red Team et du Pentest afin de tester les attaques sur le SIEM.

C’est quelque chose que tu utilises déjà en entreprise ?

Oui, en entreprise j’installe des SIEM et je fais de la réponse à incident. Néanmoins ça m’a permis d’approfondir la pratique sur des points spécifiques comme les règles personnalisées et aussi d’avoir la vision d’une autre professionnel -Emmanuel Baillère, le formateur- sur sa méthodologie, ses outils, sa façon d’aborder les alertes et les informations à faire remonter.

Enfin, c’était intéressant parce que j’ai pu aider mes collègues de promotions qui ne touchent pas à ça tous les jours !

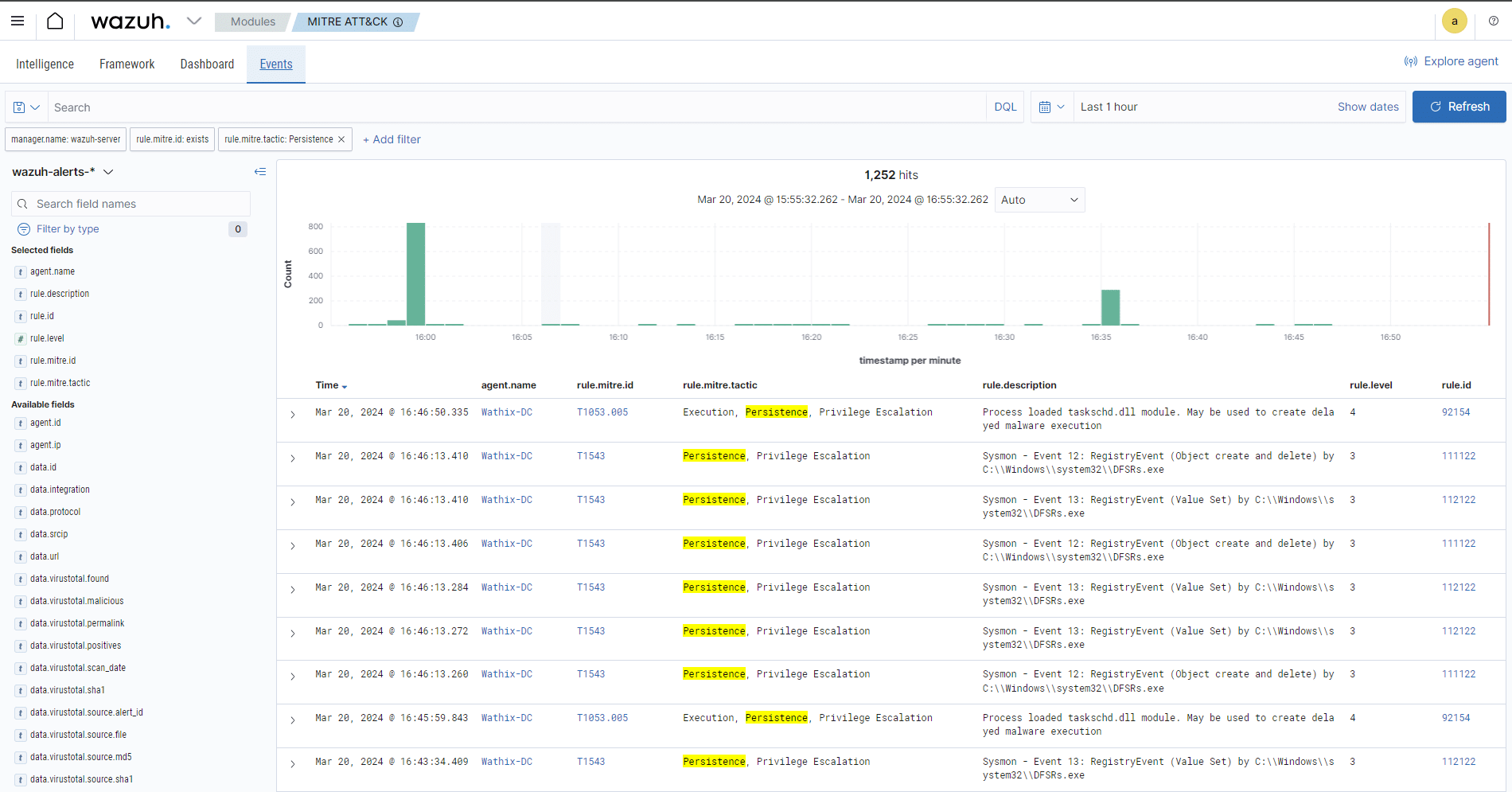

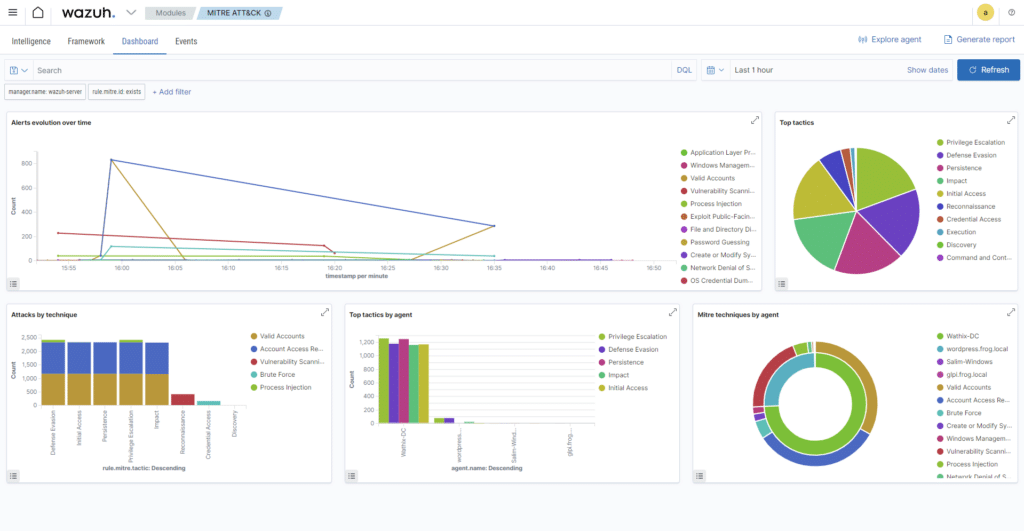

Lors de ce cours, les étudiants doivent présenter un cas pratique de mise en place d’un SIEM autour d’une architecture combinant machines virtuelles et wordpress. Les groupes d’étudiants présentent leur méthodologie, l’infrastructure créé pour l’occasion, les différentes attaques lancées sur celle-ci et enfin la réaction et les remontées via l’outil de SIEM Wazuh.

L’importance de rendre les informations digestes, adaptées à une lecture claire et rapide couplée à des alertes automatisées. C’est la différence majeure entre un SIEM de qualité et une surveillance fastidieuse !

Vous aussi, la Cybersécurité vous passionne ? Rendez-vous sur notre page formation et sur l’espace candidature.

Ecole Sup De Vinci2024-04-022024-10-15FormationQuentin Faure

Ecole Sup De Vinci2024-04-022024-10-15FormationQuentin Faure

Par Quentin Faure

Chargé de communication

![[#INTERVIEW #FORMATEUR] Plongeons dans le #PHP : le langage préféré des #développeurs ! 🖥️

🔹 Simplicité 🔹 Efficacité 🔹 Flexibilité 🔹 Performance

Découvrez pourquoi PHP est incontournable avec Jean-Frédéric VINCENT, expert en PHP et formateur à Sup de Vinci - école d'informatique #Nantes. Il partage son parcours, ses expériences et ses conseils pour maîtriser PHP ✨

🌐 Découvrez l'article complet via le lien dans la bio 👆

#SupDeVinci #formationinformatique #orientation #informatiquepourtous](https://www.supdevinci.fr/wp-content/plugins/instagram-feed/img/placeholder.png)